前言: 五一闲的没事干,帮某饭卡平台做一个网络安全测试。(已获得相关单位的授权)

信息收集:目标平台是我校所使用的校园一卡通平台,通过资产收集,获取了两个与平台有关的域名。它们被解析到了同一台WINDOWS服务器上。

一卡通平台的前端:www.XXXXXXXX.com TP框架

一卡通平台的后端:ABC.XXXXXXXX.com 微擎

大致思路:微擎的漏洞较少,突破难度大,所以从TP框架入手。争取GetShell,然后跨站。

具体操作:

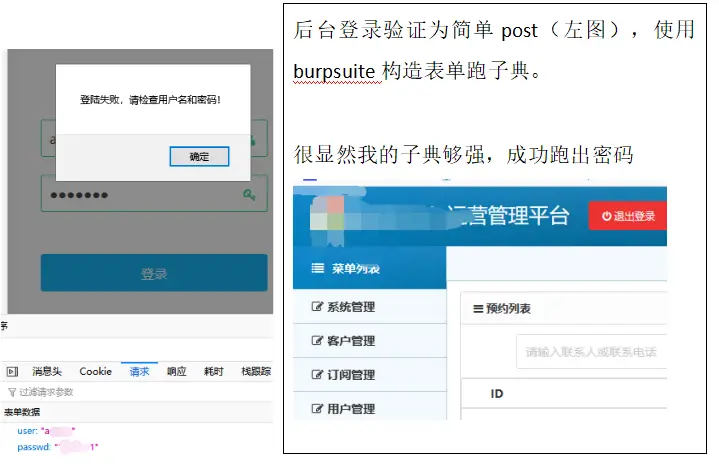

1:暴力破解后台账户与密码

猜疑到后台地址:www.XXXXXXXX.com/admin

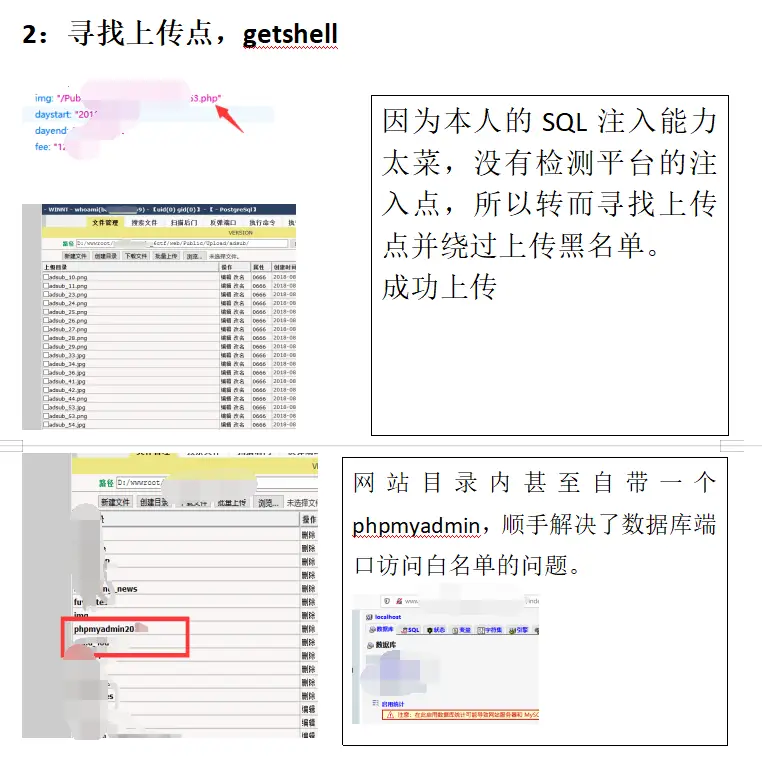

2:寻找上传点,getshell

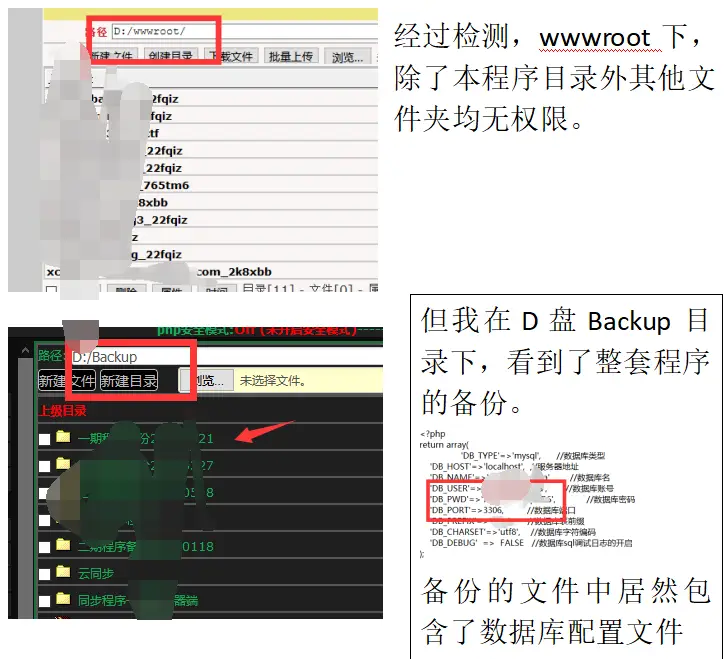

3:跨站不成,文件备份立大功

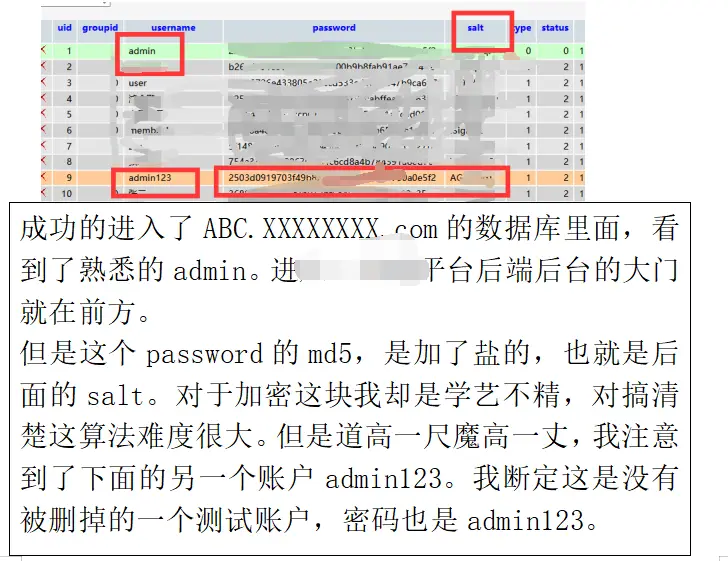

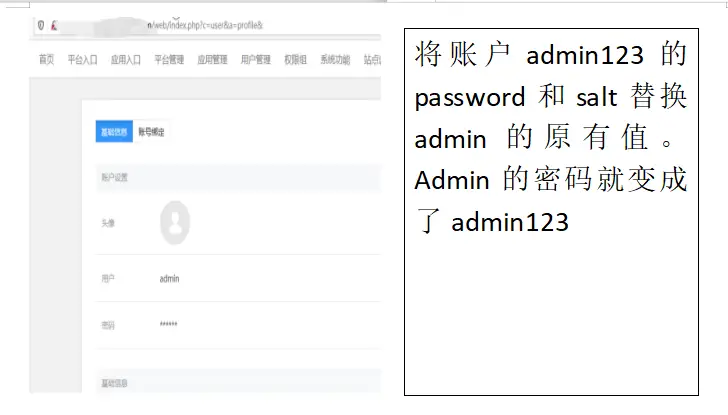

4:密码加密太复杂,直接替换

2021年5月4日 by隔壁陈叔叔